La Operación Tropic Trooper se infiltra en los guardianes de secretos

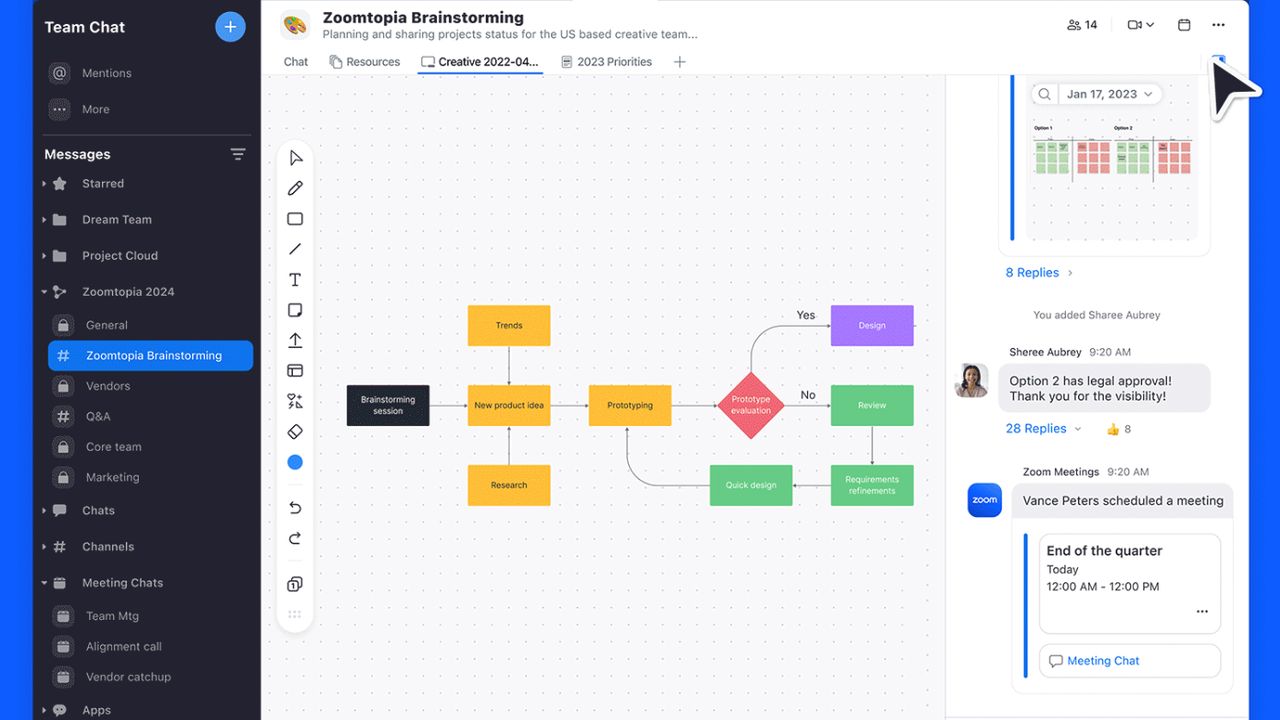

Investigaciones realizadas por Trend Micro indican que Taiwán y Filipinas son el blanco de la "Operación Tropic Trooper", una campaña en curso que ha sido hallada utilizando tácticas de infiltración -dos vulnerabilidades de Windows comúnmente explotadas, métodos de ingeniería social y estenografía- para robar secretos industriales y de Estado desde 2012.

En la Operación Tropic Trooper los atacantes específicamente se dirigían a instituciones gubernamentales, agencias militares y compañías de la industria pesada de los países mencionados. Hay que tener en cuenta que el éxito de infiltrarse en muchos de sus objetivos utilizando técnicas ya probadas con anterioridad podría haberse evitado, o habría habido posibilidad de estar preparados, utilizando métodos proactivos y tecnologías como parches de vulnerabilidades, formación en seguridad y detección antimalware, según Trend Micro.

Los responsables de las amenazas de dicha campaña están familiarizados con las redes de sus organizaciones objetivo y saben qué ganchos utilizar para que piquen en el cebo. Redactan emails de spear phishing adjuntos con documentos aparentemente interesantes que hacen alusión a planes de atentados, currículums o presupuestos del gobierno. Los documentos adjuntos atacan dos vulnerabilidades de Windows explotadas con frecuencia, CVE-2010-3333 y CVE-2012-0158, para ser capaces de ejecutar un troyano.

El troyano, TROJ_YAHOYAH, descarga y descifra una imagen maliciosa o archivo señuelo. Las imágenes descargadas parecen inofensivas y tienen un aspecto similar a los fondos de pantalla predeterminados en los sistemas Windows XP. Sin embargo, cifrada en ellos a través de una simple estenografía se encuentra BKDR_YAHAMAM, un malware que roba datos del sistema, apaga procesos y servicios, elimina archivos y directorios, pone los sistemas en reposo y realiza otras funciones de backdoor. Las motivaciones en torno a esta campaña con tres años de vigencia siguen sin estar claras. Históricamente, las ciberamenazas atacan a gobiernos y a las principales industrias para recopilar información de inteligencia, robar secretos u obtener ventajas competitivas.

Los organismos gubernamentales, organizaciones militares y la industria pesada guardan secretos que pueden resultar perjudiciales si son destruidos o robados. Las rutinas encontradas en Operación Tropic Trooper son relativamente menos sofisticadas en comparación con otras campañas de ataques dirigidos, pero han demostrado que todavía se puede acceder a objetivos similares con éxito utilizando tácticas antiguas. Por desgracia, incluso las viejas amenazas pueden trabajar contra las redes que almacenan información altamente sensible.

El documento recomienda a los administradores de red construir inteligencia contra amenazas y establecer una estrategia de defensa personalizada para no ser víctimas de la Operación Tropic Trooper. Los detalles técnicos de la operación, así como las tácticas de defensa que se pueden emplear contra este tipo de ataques, se encuentran incluidas en el documento “Operación Tropic Trooper: confiar en fallos probados para infiltrarse en los guardianes de secretos”.