Cuando la vulnerabilidad procede del hardware

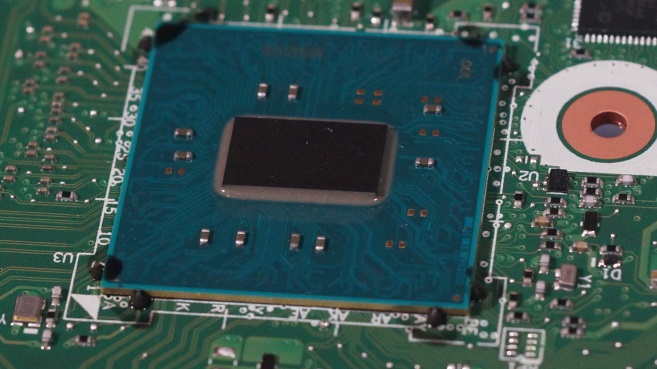

La complejidad de los componentes hardware dificulta en mayor medida la posibilidad de solventar un problema frente a los habituales parches de seguridad que son desplegados en el software. La situación se complica por la carga predictiva de instrucciones que llevan a cabo las modernas CPU.

A lo largo de los años nos hemos acostumbrado a ver bugs y fallos de seguridad asociados al software de los equipos que son constantemente corregidos mediante actualizaciones desplegadas en el propio sistema operativo. Es lo que comúnmente se ha se ha dado en llamar “parchear el sistema”. Tanto Apple como Microsoft, principales implicados por la cuota de mercado que tienen sus sistemas operativos, recurren a estas prácticas de actualización de sus sistemas para mantener protegidos a sus clientes y eliminar cualquier brecha de seguridad que haya sido descubierta o explotada días atrás.

El problema se acrecienta cuando el principal implicado es el hardware y más aún si se trata del núcleo principal del sistema formado por el microprocesador o CPU. Es el caso que ahora tratamos y que afecta a diferentes tipos de dispositivos informáticos de diversas marcas. Intel ha emitido su comunicado oficial alegando que el problema no afecta tan solo a sus chip de los últimos años, sino que también se extiende a otras compañías tecnológicas por la metodología de otorgar al Kernel los privilegios de uso de la CPU.

Chips más inteligentes

De hecho, la vulnerabilidad no solo afecta a los servidores o sistemas de escritorio, sino que se extiende a todos los microprocesadores modernos, incluidos aquellos que actualmente forman parte de los teléfonos inteligentes y están diseñados para adivinar qué funciones se les solicitará ejecutar a continuación para adelantarse a la petición. Con esta secuencia de predicción, los equipos son capaces de procesar los datos de manera mucho más rápida que en condiciones habituales, eliminando cuellos de botella que tradicionalmente colapsaban los núcleos de cada CPU. Es algo que los nuevos sistemas operativos han depurado en gran medida, por lo que parece complicado que cualquier modificación de su código no afecte directamente al rendimiento de los sistemas.

Ion Batten, profesor de ciencias de la computación en la Universidad de Birminghan en UK afirma que “las técnicas utilizadas para acelerar los procesadores son comunes dentro de la industria”. Por su parte, Stephen Smith, vicepresidente de Intel puntualiza que “el problema radica en que esta carga predictiva de instrucciones permite el acceso a datos que en condiciones normales se encontrarían almacenados de forma más segura”.

Intel apela mediante un comunicado a consultar con el proveedor de los sistemas operativos y con las marcas fabricantes de cada equipo la disponibilidad de nuevas actualizaciones de software y firmware, para lo que afirma estar trabajando de lleno junto a todos ellos en la solución del problema. También quita hierro al asunto añadiendo que estas vulnerabilidades no tienen el potencial para corromper, modificar o eliminar datos, puntualizando el hecho de que todavía no se hayan dado casos concretos de ataques que se aprovechen de dicha vulnerabilidad. Al contrario de lo que afirman algunos informes, Intel destaca que cualquier impacto en el rendimiento dependerá de la carga de trabajo que se realice y, para el usuario medio de ordenadores, no debería ser considerable y se mitigará con el tiempo.

Lo que parece evidente es que la solución no parece nada sencilla puesto que cualquier actualización que se realice sobre el núcleo del sistema operativo afectará al rendimiento del sistema en mayor o menor medida, dado que el fallo de seguridad está asociado a la carga predictiva de las instrucciones que llevan a cabo los procesadores modernos con el fin de acortar los tiempos de respuesta. Estas situaciones que ahora vivimos deben hacernos reflexionar a la hora de abordar el problema.

Aprender de los errores

Sin tratar de disculpar a Intel, AMD o ARM Holdings (principales afectados como fabricantes de chips), la industria TI debe reconsiderar la forma de hacer frente a los ciberataques y las nuevas ciberamenazas. No deben trasladar la problemática de seguridad a los fabricantes de los sistemas operativos para que éstos constantemente desarrollen parches de seguridad que deben ser desplegados por los clientes si quieren mantener a salvo sus equipos. Es una amenaza global que debe ser abordada de manera uniforme y consensuada por todas las partes implicadas y es ahora el momento de llevarlo a cabo. Es evidente que las nuevas generaciones de chips son dotadas año tras año de nuevas tecnologías más inteligentes y predictivas, lo que puesto en manos de cibercriminales, podría desembocar en una problemática mayor de consecuencias incalculables.