Cómo Cisco puede detectar malware en el tráfico cifrado

El cifrado de tráfico (ETA) de Cisco, que supervisa los metadatos de los paquetes de red para detectar tráfico malicioso incluso si está encriptado, ahora está disponible para cualquier usuario.

La compañía lanzó ETA en junio de 2017 durante el anuncio de su estrategia de red basada en la intención y ha sido de uso privado desde entonces. Hoy, Cisco lanzó ETA más allá de los conmutadores empresariales para los que fue originalmente diseñado y también lo puso a disposición en el hardware de red de centros de datos de generación actual y anterior.

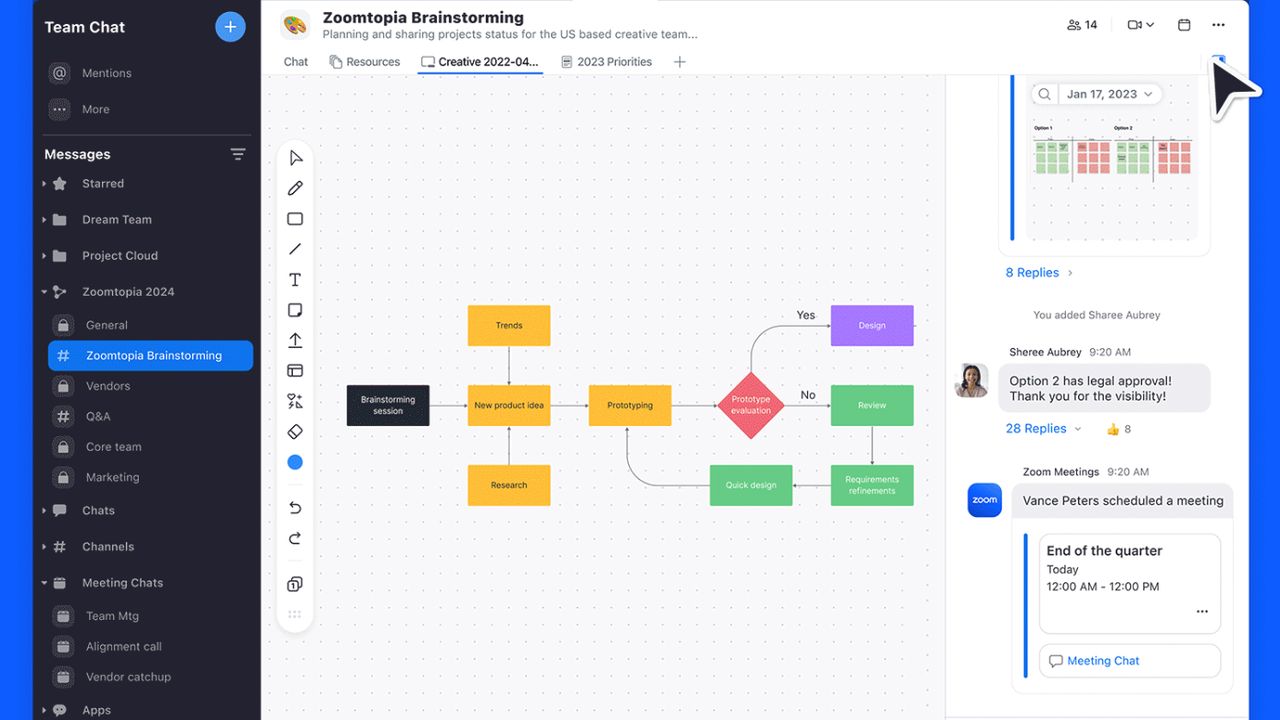

Cisco Encrypted Traffic Analytics utiliza un software llamado Stealthwatch para comparar los metadatos de paquetes de red benignos y maliciosos con el tráfico malicioso identificado, incluso si está encriptado.

Qué es Encrypted Traffic Analytics

Encrypted Traffic Analytics es un producto implementado en las instalaciones de los clientes que supervisa su red y recopila información sobre los flujos de tráfico. Utiliza una serie de sensores colocados en toda la red para detectar todo el tráfico que atraviesa. ETA utiliza una combinación de motores de análisis local combinados con una plataforma basada en la nube que analiza los metadatos anónimos sobre el tráfico de red para buscar y bloquear el tráfico malicioso, incluso si está encriptado.

Cisco lanzó ETA durante su implementación de la estrategia de redes basadas en la intención (IBN) porque utiliza parte del software avanzado que la compañía desarrolló para IBN, incluidos los componentes de aprendizaje automático que evolucionan para proteger contra las vulnerabilidades cambiantes.

Cómo funciona Encrypted Traffic Analytics

ETA recopila metadatos sobre flujos de tráfico utilizando una versión modificada de NetFlow y busca características que indiquen que el tráfico podría ser malicioso. Inspecciona el paquete de datos inicial, que se traduce en claro, incluso en tráfico encriptado. También registra el tamaño, la forma y la secuencia de paquetes, cuánto tiempo tardan en atravesar la red y supervisa otras características sospechosas, como un certificado autofirmado, o si tiene identificadores de comando y control.

Todos estos datos se pueden recopilar en el tráfico, incluso si está encriptado. "ETA utiliza la visibilidad de la red y el aprendizaje automático multicapa para buscar diferencias observables entre el tráfico benigno y el malware", explica Cisco en una publicación de blog que anuncia ETA.

Si las características del tráfico malicioso se identifican en cualquier paquete, se marcan para un análisis posterior a través de la inspección profunda de paquetes y el bloqueo potencial por parte de un dispositivo de seguridad existente como un firewall.

El sistema de monitorización de ETA se llama StealthWatch y el almacén de datos basado en la nube se llama Talos. Mientras tanto, si el tráfico se identifica como malicioso, ETA puede informarlo al software de administración de red DNA Center de Cisco para garantizar que el tráfico esté bloqueado en toda la red. Cisco dice que usa algoritmos de aprendizaje automático para entrenar a ETA para buscar nuevas vulnerabilidades y adaptarse a las cambiantes.

Si se ha identificado tráfico potencialmente malicioso, la información como qué host inició la conversación y qué información se intercambió son importantes para determinar el alcance de un problema.

Por qué Encrypted Traffic Analytics podría ser un gran problema

Cisco estima que el 55% del tráfico en la web ahora está encriptado, una cifra que Gartner predice que crecerá al 80% en 2019. Mientras tanto, hasta el 41% de los piratas informáticos usan el cifrado para evadir la detección, dice Cisco.

Las organizaciones utilizan una variedad de opciones para garantizar la seguridad del tráfico cifrado en sus redes. La mayoría de estos enfoques utilizan firewalls de próxima generación, inspección profunda de paquetes (DPI) o inspección de Secure Socket Layer (SSL). Harrell dice que estas herramientas requieren algún tipo de compensación. La inspección SSL, por ejemplo, intercepta y descifra el tráfico para determinar si es malicioso y solo después de confirmarse que es seguro completará la conexión. El malware puede infectar esa inspección SSL, dejándola vulnerable. Harell argumenta que es ineficiente para descifrar todo el tráfico y luego volver a encriptarlo antes de permitir que los usuarios accedan a él. Cisco dice que es la primera compañía que ha desarrollado una forma de supervisar el tráfico cifrado en busca de vulnerabilidades.

Seguridad de IoT

ETA también podría ser importante en el mundo de IoT. La capacidad de ETA para supervisar los metadatos del tráfico cifrado significa que podría analizar todo el tráfico de IoT sin necesidad de colocar herramientas de seguridad como firewalls en cada uno de los dispositivos de IoT de factor de forma pequeña.

Cisco dice que ETA tiene otro beneficio: cumplimiento criptográfico. Algunas organizaciones requieren ciertos niveles de cifrado por razones reglamentarias. ETA, a través del uso de metadatos de análisis, puede proporcionar pruebas de ciertos niveles y tipos de encriptación que se utilizan.

Cómo comprar

ETA está disponible a partir de hoy para centro de datos, campus y hardware de sucursales, incluida la conmutación Catalyst 9000 línea, así como el enrutador de servicios integrados (ISR) de generación anterior y actual, así como el enrutador de servicios de agregación (ASR) y el enrutador de servicios en la nube (CSR). ETA se incluye en las compras de estos dispositivos de hardware junto con una suscripción al software Cisco ONE que incluye Stealthwatch.