Dell preinstala certificados 'root' en sus portátiles, causando problemas de seguridad en la red

En un caso similar a la polémica Lenovo, con el certificado eDellRoot cualquiera podría crear sitios webs fraudulentos con apariencias creíbles o espiar datos procedentes de equipos en los que está el certificado. Además, Duo Security ha encontrado un segundo certificado más débil que agrava la problemática.

Los ordenadores portátiles Dell están siendo vendidos, desde agosto, con un certificado digital root que permite espiar el tráfico de cualquier página web segura. Este certificado, que tiene el rango de un certificado de autoridad, viene con una clave privada, lo que empeora la situación según los expertos.

La clave privada está disponible en línea, y con ella cualquiera podría generar un certificado para cualquier site en que confíen navegadores como Internet Explorer o Google Chrome, que utilizan el almacén de certificados de Windows en los ordenadores afectados. Expertos en seguridad ya han generado certificados de prueba para las webs de Google y Bank of America. Es decir, cualquier atacante podría crear sus propios certificados digitales para hacer sitios web fraudulentos con la apariencia de sites normales y legítimos. Además, sería posible espiar el tráfico de datos procedentes de equipos en los que está instalado el certificado.

Los primeros informes sobre la situación fueron promulgados por Reddit. En los últimos días, estos se han visto confirmados por otros usuarios y expertos a través de Twitter y blogs personales.

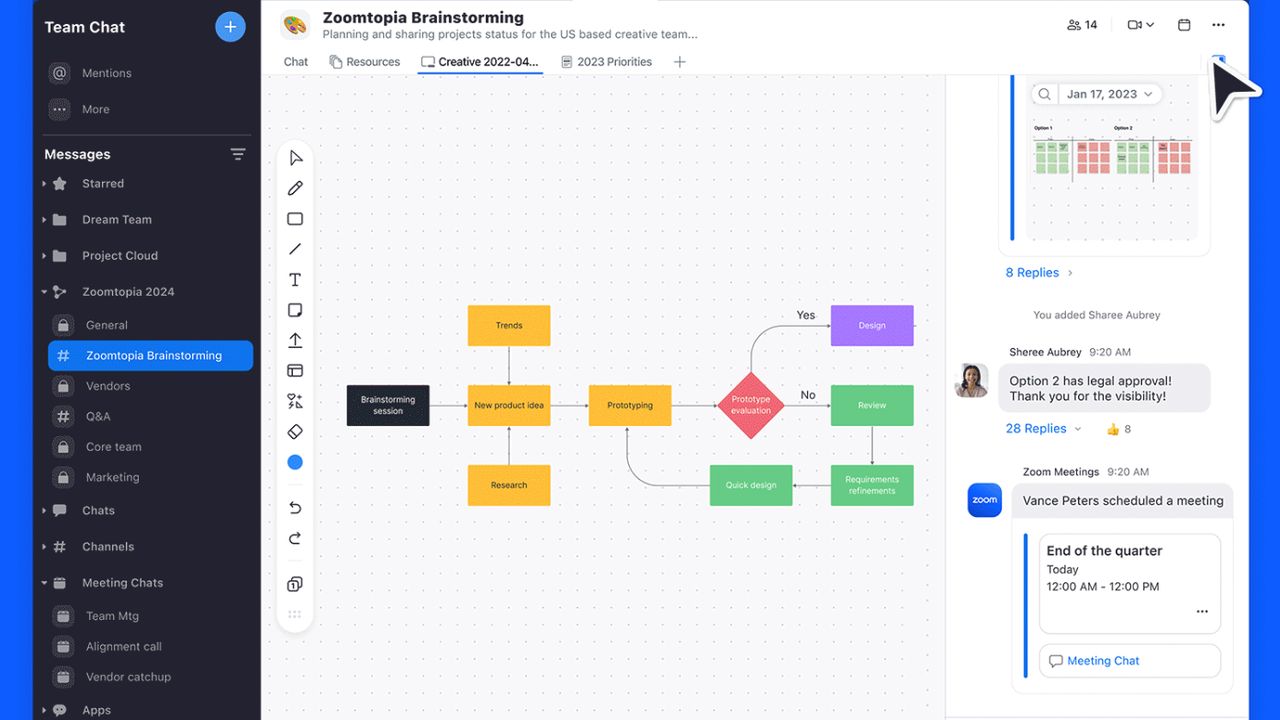

El nombre del certificado es eDellRoot. Según la compañía, lo que pretendían incluyendo el root era mejorar el servicio al consumidor online. A través de un e-mail desde Dell argumentan que “cuando un portátil se relaciona con la asistencia en línea de Dell, el certificado proporciona la etiqueta de servicio del sistema que permite el apoyo en línea de la empresa para identificar de inmediato el modelo de PC, los conductores, sistema operativo, disco duro, etc. De este modo, el servicio es más fácil y rápido”.

Más problemas de seguridad… y para la compañía

El asunto no termina con eDellRoot. El pasado lunes la empresa Duo Security emitió un informe en el que asegura que las consecuencias de este error de Dell “se están ampliando”. Los investigadores de la compañía han encontrado otro certificado, eDellCert, “más débil” en un nuevo ordenador portátil de Dell.

En su investigación, los analistas escanearon Internet utilizando una herramienta de Censys para comprobar si hay sistemas utilizando eDellRoot para cifrar el tráfico. Así, concluyeron que los portátiles con eDellCert instalado confiarían en conexiones SSL/TLS de un sitio web si utilizaban Chrome o Explorer.

La búsqueda no mostró ningún sitio web utilizando el certificado eDellRoot, pero sí mostró 24 direcciones IP utilizando un certificado auto firmado con una huella digital diferente. Una de las direcciones IP parece ser un sistema SCADA (Adquisición de datos y control de supervisión). El hecho de que un sistema SCADA estuviese abierto a Internet puede sonar ilógico ya que por lo general están cerrados desde el exterior, por lo sería posible que el sistema estuviese mal configurado.

“Esto es un flagrante desprecio por la seguridad criptográfica básica”, concluye el informe.

“Si fuese a utilizar de forma maliciosa este root iría inmediatamente al aeropuerto más cercano y espiaría las comunicaciones cifradas de los viajeros de primera clase. Si pueden pagar miles de dólares por un billete, algo jugoso tendrán en sus portátiles”, ha dicho Robert Graham CEO de la empresa Errata Security.

Un error con precedentes

Expertos en seguridad creen que actuar pronto es una de las claves para subsanar el error. Por ejemplo, Microsoft posee la habilidad de ofrecer actualizaciones a sus sistemas para eliminar el certificado. Por su parte, Dell ha anunciado una actualización “urgente”, y que darán instrucciones de cómo llevarla a cabo.

Sin embargo, el incidente tiene precedentes. Este mismo año, Lenovo instalaba un adware llamado Superfish en los ordenadores que iban a ser vendidos. En este caso, Microsoft se encargó de eliminar el adware de los ordenadores afectados.